观点:数据传输加密的三种方式_解析数据传输加密方式有哪些

加密

OSS提供服务器端加密、客户端加密以及数据传输加密三种数据加密方式。

(资料图片)

(资料图片)

OSS通过服务器端加密机制,提供静态数据保护。适合于对于文件存储有高安全性或者合规性要求的应用场景。例如,深度学习样本文件的存储、在线协作类文档数据的存储。

说明:有关服务器端加密原理的更多信息,请参考原理介绍。

针对不同的应用场景,OSS有如下三种服务器端加密方式:

使用OSS默认托管的KMS密钥(SSE-KMS)您可以将Bucket默认的服务器端加密方式设置为KMS且不指定具体的CMK ID,也可以在上传Object或修改Object的meta信息时,在请求中携带X-OSS-server-side-encryption并指定其值为KMS且不指定具体的CMK ID。OSS将使用默认托管的CMK生成不同的密钥来加密不同的对象,并且在下载时自动解密。

使用BYOK进行加密(SSE-KMS BYOK)服务器端加密支持使用BYOK进行加密,您可以将Bucket默认的服务器端加密方式设置为KMS并指定具体的CMK ID,也可以在上传Object或修改Object的meta信息时,在请求中携带X-OSS-server-side-encryption,指定其值为KMS,并指定X-OSS-server-side-encryption-key-id为具体的CMK ID。OSS将使用指定的CMK生成不同的密钥来加密不同的对象,并将加密Object的CMK ID记录到对象的元数据中,因此具有解密权限的用户下载对象时会自动解密。

使用OSS完全托管加密(SSE-OSS)基于OSS完全托管的加密方式,是Object的一种属性。OSS服务器端加密使用AES256加密每个对象,并为每个对象使用不同的密钥进行加密,作为额外的保护,它将使用定期轮转的主密钥对加密密钥本身进行加密。

客户端加密客户端加密是指将数据发送到OSS之前在用户本地进行加密,对于数据加密密钥的使用,目前支持如下两种方式:

使用KMS托管用户主密钥当使用KMS托管用户主密钥用于客户端数据加密时,无需向OSS加密客户端提供任何加密密钥。只需要在上传对象时指定KMS用户主密钥ID(也就是CMK ID)。其具体工作原理如下图所示。

使用用户自主管理密钥使用用户自主管理密钥,需要用户自主生成并保管加密密钥。当用户本地客户端加密时,由用户自主上传加密密钥(对称加密密钥或者非对称加密密钥)至本地加密客户端。其具体加密过程如下图所示。

数据传输加密OSS支持通过HTTP或HTTPS的方式访问,但您可以在Bucket Policy中设置仅允许通过HTTPS(TLS)来访问OSS资源。安全传输层协议(TLS)用于在两个通信应用程序之间提供保密性和数据完整性。

访问控制

OSS提供了多种权限控制方式,包括ACL、RAM Policy和Bucket Policy。

ACL:OSS为权限控制提供访问控制列表(ACL)。ACL是基于资源的授权策略,可授予Bucket和Object访问权限。您可以在创建Bucket或上传Object时设置ACL,也可以在创建Bucket或上传Object后的任意时间内修改ACL。RAM Policy:RAM(Resource Access Management)是阿里云提供的资源访问控制服务。RAM Policy是基于用户的授权策略。通过设置RAM Policy,您可以集中管理您的用户(比如员工、系统或应用程序),以及控制用户可以访问您名下哪些资源的权限。比如能够限制您的用户只拥有对某一个 Bucket 的读权限。子账号是从属于主账号的,并且这些账号下不能拥有实际的任何资源,所有资源都属于主账号。Bucket Policy:Bucket Policy是基于资源的授权策略。相比于RAM Policy,Bucket Policy操作简单,支持在控制台直接进行图形化配置,并且Bucket拥有者直接可以进行访问授权,无需具备RAM操作权限。Bucket Policy支持向其他账号的RAM用户授予访问权限,以及向匿名用户授予带特定IP条件限制的访问权限。日志与监控

OSS提供访问日志存储及实时日志查询服务,便于您从多个维度来对日志进行细化跟踪。此外,OSS提供的监控服务,帮助您更好的了解OSS服务的运行状态并进行自主诊断和故障排除。

访问日志查询您在访问OSS的过程中,会产生大量的访问日志。日志存储功能,可将OSS的访问日志,以小时为单位,按照固定的命名规则,生成一个Object写入您指定的Bucket(目标 Bucket,Target Bucket)。您可以使用阿里云DataLakeAnalytics或搭建Spark集群等方式对这些日志文件进行分析。同时,您可以配置目标Bucket的生命周期管理规则,将这些日志文件转成归档存储,长期归档保存。有关OSS访问日志的更多信息,请参考访问日志存储。

实时日志查询实时日志查询功能将OSS与日志服务(LOG)相结合, 允许您在OSS控制台直接查询OSS访问日志,帮助您完成OSS访问的操作审计、访问统计、异常事件回溯和问题定位等工作,提升您的工作效率并更好地帮助您基于数据进行决策。有关实时日志查询的更多信息,请参考实时日志查询。

监控服务OSS监控服务为您提供系统基本运行状态、性能以及计量等方面的监控数据指标,并且提供自定义报警服务,帮助您跟踪请求、分析使用情况、统计业务趋势,及时发现以及诊断系统的相关问题。有关监控服务的更多信息,请参考监控服务概览。

数据保护

OSS提供合规保留策略、同城冗余存储及版本控制等特性来保障OSS的数据安全性。

合规保留策略OSS现已全面支持WORM(一次写入,多次读取)特性,允许用户以“不可删除、不可篡改”方式保存和使用数据。

OSS提供强合规策略,用户可针对存储空间(Bucket)设置基于时间的合规保留策略。当策略锁定后,用户可以在Bucket中上传和读取文件(Object),但是在Object的保留时间到期之前,任何用户都无法删除Object和策略。Object的保留时间到期后,才可以删除Object。OSS支持的WORM特性,适用于金融、保险、医疗、证券等行业。您可以基于OSS搭建“云上数据合规存储空间”。

有关合规保留策略的更多信息,请参考合规保留策略。

同城冗余存储OSS采用多可用区(AZ)机制,将用户的数据分散存放在同一地域(Region)的3个可用区。当某个可用区不可用时,仍然能够保障数据的正常访问。OSS同城冗余存储(多可用区)是基于99.9999999999%(12个9)的数据可靠性设计,并且能够提供99.995%的数据设计可用性 。

OSS的同城冗余存储能够提供机房级容灾能力。当断网、断电或者发生灾难事件导致某个机房不可用时,仍然能够确保继续提供强一致性的服务能力,整个故障切换过程用户无感知,业务不中断、数据不丢失,可以满足关键业务系统对于“恢复时间目标(RTO)”以及“恢复点目标(RPO)”等于0的强需求。

有关同城冗余存储的更多信息,请参考同城冗余存储。

版本控制开启存储空间(Bucket)版本控制特性后,针对数据的覆盖和删除操作将会以历史版本的形式保存下来。通过文件(Object)的版本管理,用户在错误覆盖或者删除Object后,能够将Bucket中存储的Object恢复至任意时刻的历史版本。

说明 版本控制特性将在近期推出,敬请期待。

版本控制应用于Bucket内的所有Object。当第一次针对Bucket开启版本控制后,该Bucket中所有的Object将在之后一直受到版本控制,并且每个版本都具有唯一的版本ID。

Bucket开启版本控制后,针对文件的每次覆盖都会生成一个历史版本,并且针对每个版本进行收费。您可以通过生命周期规则自动删除过期版本。

电脑

-

Photoshop图形处理器如何使用性能首选项?显卡驱动和Photoshop问题故障诊断

Photoshop图形处理器如何使用性能首选项?显卡驱动和Photoshop问题故障诊断兼容的图形处理器(也称为图形卡、显卡或 GPU)可让您获得更好的 Photoshop 性能体验并利用其更多功能...

-

钉钉中屏蔽别人的具体步骤分享 钉钉中如何屏蔽同事不接收同事消息?

钉钉中屏蔽别人的具体步骤分享 钉钉中如何屏蔽同事不接收同事消息?在钉钉中屏蔽别人的具体步骤如下:1、打开手机钉钉软件,点击下方的登录按钮,登录个人账号。2、登录之...

-

PS中的标尺工具怎么使用定位?PS软件中如何使用标尺工具定位?

PS中的标尺工具怎么使用定位?PS软件中如何使用标尺工具定位?标尺工具 可帮助您准确定位图像或元素。标尺工具可计算工作区内任意两点之间的距离。当您测量两点间的...

-

启动Excel时没有响应停止工作该怎么办?Excel无法正常启动解决方法

启动Excel时没有响应停止工作该怎么办?Excel无法正常启动解决方法本文讨论在您启动 Excel 时,Excel 没有响应错误、启动 excel 工作簿或打开 Excel 工作簿时,可...

-

修复损坏的excel工作簿详细操作方法 如何修复损坏的Excel工作簿?

修复损坏的excel工作簿详细操作方法 如何修复损坏的Excel工作簿?打开已损坏的工作簿时,Excel 将自动启动文件恢复模式,还会尝试重新打开并同时修复工作簿。Excel 并...

硬件

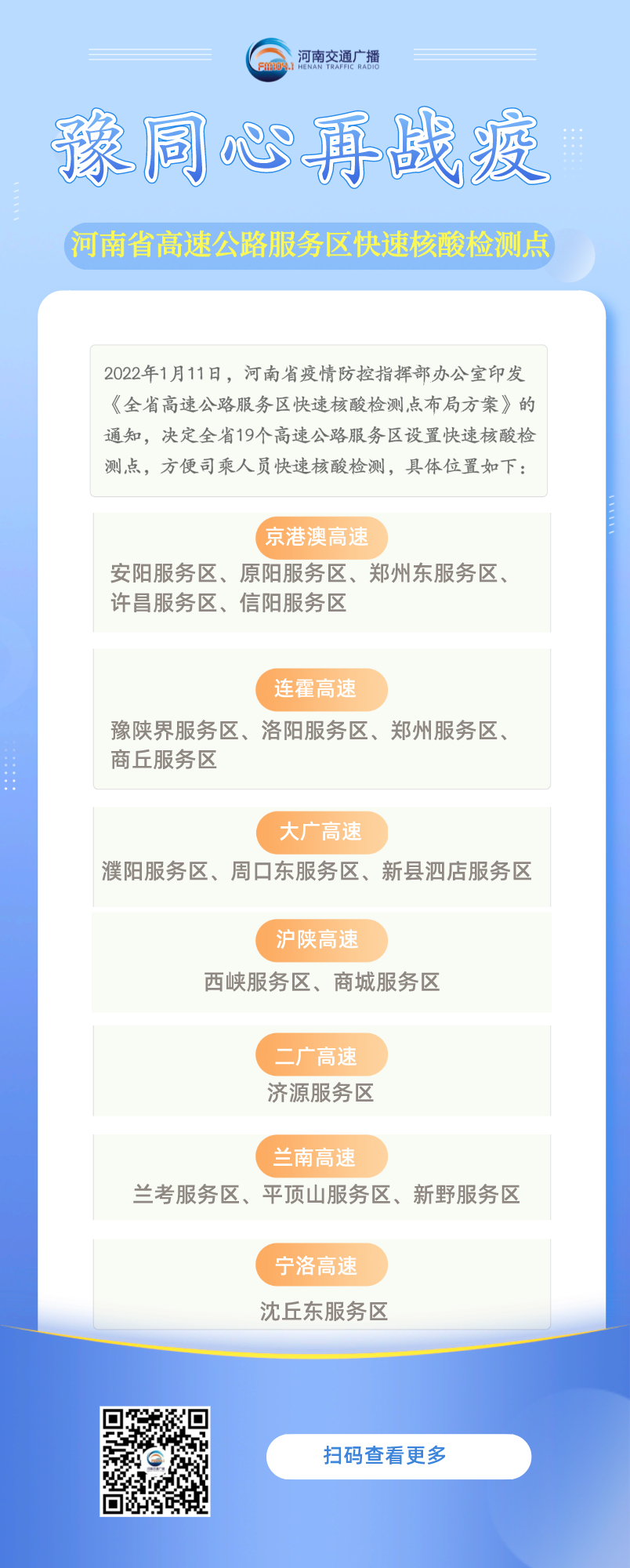

- 郑州封控区、管控区外社会面已连续3次阳性病例零报告!

- 郑州:非生活必需场所一律暂时关闭 出租车、网约车单双号限行

- 郑州昨天新增确诊病例11例,累计报告确诊病例103例

- 郑州:各核酸检测采样点开辟学生绿色通道

- 为何持续多轮做核酸检测 河南疾控专家解释

- 驻马店:关于依法严厉打击涉疫情网络谣言等违法信息的通告

- 郑州本轮累计报告103例本土确诊病例 均为普通型或轻型

- 郑州第五轮9区全员核酸检测已检724.9万人,已确诊5例

- 安阳疫情最新消息|1月10日安阳市新增本土确诊病例58例,其中56例在汤阴县

- 全国疫情最新消息|1月10日新增确诊192例 天津新增本土确诊10例 河南新增本土确诊87例

- 河南疫情最新消息|1月10日河南新增本土确诊病例87例

- 1月10日0时至11日8时,安阳新增本土确诊58例

- 河南省2022年中招理化生实验操作考试怎么考?总分多少分?

- 河南警方通报11起疫情防控典型案例!多人被依法立案侦查!

- 观点:数据传输加密的三种方式_解析数据传输加密方式有哪些

- 世界今亮点!我的世界附魔属性大全_附魔属性装备对应表

- 今日热门!什么什么地式词语-AA地式的词语

- 每日观察!excel自动换行快捷键是哪个_单元格自动换行快捷键

- 世界快资讯丨惠州十大小吃快餐排名

- 天天时讯:伦敦十大著名景点

- 今日聚焦!黄山十大景点排行榜 黄山必看景点都有哪些

- 天天快资讯丨盘锦十大景点排行榜 盘锦一日游景点大全

- rarely是什么意思

- 最新消息:罗马十大必去景点 盘点罗马最著名的景点

- 微粒贷6000提额到20000的方法_效果最好的5种提额技巧

- 时讯:坦克300的真实油耗 坦克300实际油耗10.5L(工信部油耗9.3L)

- 每日视讯:中国十大避寒城市:广州上榜,它是春城

- 环球速读:高考考生号忘了怎么查询 高考考生号是什么

- 每日热闻!千兆宽带下载速度多少正常_认识正常的千兆宽带网速

- 视讯!科目三挂了怎么快速预约

- 每日焦点!人的一生必须要做的十件事 不做的话会有遗憾

- 国内电商公司排名有哪些_中国十大电商平台

- 世界今亮点!姓氏杨笔画-按姓氏笔画排列张、杨

- 焦点观察:星图后台使用教程_个人开通星图的步骤

- 天天通讯!肇庆十大旅游景点排名 肇庆好玩的地方有哪些

- 耶路撒冷十大旅游景点 耶路撒冷旅游景点大全

- 环球焦点!乌鲁木齐10大景点

- 适合女生开的迷你小车 10款车型任你挑(女王版奇瑞eQ1气质拉满)

- 每日聚焦:如何注册北邮邮箱

- 天天视讯!底盘装甲对车的害处,不仅效果不明显而且还会腐蚀底盘

- 当前消息!许昌十大景点排行榜 许昌最值得去的景点推荐

- 哈根达斯经典口味排行 哈根达斯最好吃的口味推荐

- 今日快讯:五菱宏光mini政府有补贴吗

- 世界最资讯丨翻译:让你见笑了

- 焦点!2019军医大学排名及分数线 有哪些军医大学

- 观热点:三线图怎么制作_教你三线图标准格式

- 全球热消息:广州十大温泉排行榜:古兜温泉上榜,它是行业领头羊

- win11黑屏无法进入系统怎么办?电脑黑屏开不了机解决方法

- 电脑开机报错蓝屏0xc000007b怎么办?蓝屏代码0xc000007b解决方法

- 电脑键盘Ctrl+Alt自动按下详细解决方法 Ctrl+Alt自动按下是什么问题?

- 电脑蓝屏提示错误代码0xc0000001的详细解决方法 蓝屏代码0xc0000001怎么修复?

- 电脑屏幕变成红色了该怎么办?电脑显示变红的几种解决方法分享

- 电脑安装memcached出错的详细解决方法 memcached的基本设置方法分享

- 无法正常预览Word2010文档应该怎么办?电脑不能预览Word文件详细解决方法

- 已经安装迅雷但是下载时还是提示需要安装怎么办?迅雷怎么设置关联浏览器?

- QQ来消息播放器声音变小详细解决方法分享 QQ来消息时怎么设置播放器声音不变小?

- QQ无法接收文件解决方法分享 电脑版QQ为什么不能接收文件?

- 鲁大师卸载后LuDaShi文件删除不了详细解决方法 LuDaShi文件无法删除怎么办?

- 安装CAD软件提示缺少dfst.dll要怎么处理?安装CAD提示错误1308解决方法

- itunes bonjour服务已被禁用详细解决方法 电脑怎么启用被禁用的服务?

- Mysql数据库密码忘记了怎么办?怎么重置电脑数据库密码?

- steam库存打不开详细的处理方法 怎么解决steam库存打不开的问题?

- word文档自动生成目录解决方法 怎么设置word文档不自动生成目录?

- ps软件更换图片背景颜色详细操作方法 怎么利用Photoshop更换背景颜色?

- 安装3Dmax时出现卡屏问题解决方法分享 安装3Dmax卡屏怎么办?

- QQ远程协助时对方电脑黑屏是什么问题?远程协助对方电脑黑屏解决方法

- 电脑Steam更新不了的问题怎么解决?Steam更新不了应该怎么办?

- Excel表格怎么设置成自动换行?win7系统Excel自动换行操作方法分享

- 怎么在Excel文件中添加水印?Excel添加水印详细操作方法

- DOTA2游戏无法连接至Steam网络解决方法 无法连接至Steam网络应该怎么办?

- 使用360浏览器一直出现闪退怎么办?360浏览器闪退详细解决方法

- 安装excel2007提示内存不足解决方法?电脑安装excel提示内存不足应该怎么办?

- 电脑搭建ntp服务器详细操作流程 怎么搭建ntp服务器?

- 打开excel超链接提示由于本机限制详细解决方法 excel超链接由于本机限制怎么办?

- 电脑打不开ps软件了该怎么办?Photoshop软件打不开解决方法

- QQ远程时被拒绝怎么处理?解决QQ远程时被自动拒绝的问题

- steam提示错误代码101和103的解决办法 steam提示错误代码101该怎么办?

- 世界快资讯:无锡十大最值得去的景点 灵山胜境上榜,东林书院排第九

- 天天要闻:西瓜不能和什么一起吃

- 老款rav4哪年的好 2010款丰田rav4其实非常值得买

- 平板截屏的快捷键是什么_揭晓这6种快捷键截图技巧

- 每日头条!东莞十大必去的景点:松山湖第二,第五是东莞地标

- 今日热搜:张家界十大景点排名 张家界必玩的景点有哪些

- 焦点播报:全球十大滑雪品牌排行对比_国外滑雪服品牌介绍

- 全球要闻:大连十大旅游景点排名 大连必去景点排名

- 全球热资讯!世界上最安全的安卓手机 1.7美元的以色列手机

- 郴州十大旅游景点排行榜 郴州最好玩的景点排名

- 【新视野】枣庄十大旅游景点排行榜 枣庄最值得去的地方

- 滚动:青岛特产有哪些可以带走_青岛买什么特产回家

- 环球快看点丨青州十大旅游景点大全 青州好玩的景点有哪些

- 前沿热点:台州十大旅游景点排名 台州有什么可以玩的地方

- 当前信息:长治十大旅游景点大全 长治周边一日游哪里好

- 迪拜二王子的中国老婆迪拜-嫁迪拜人好吗?

- 全球关注:东莞美食最多景点:石排食街上榜,第六海鲜特色

- 全球微速讯:网络应用软件有哪些_最值入手的6款实用软件

- 大众途锐v6多少钱一辆 大众途锐v6售价64万元(发动机达到1340转即可爆发450牛米扭矩)

- 凯迪拉克钥匙功能说明

- 全球关注:晋江自驾游去哪里好玩 清源山草庵寺上榜,紫帽山景色一绝

- 全球速递!三亚前往北京航班均已取消_三亚现疫情 前往北京航班均已取消

- 今日讯!固态继电器怎么测好坏,教你如何用万能表判断好坏

- 【世界快播报】红旗10万一15万SUV 颜值超高动力十足的三款SUV

- 环球微头条丨长春十大美食排行榜

- 自学程序员的步骤

- 天天短讯!螃蟹可以冷冻吗?

- 贵阳十大最受欢迎景点:青岩古镇上榜,第一是中华第一瀑布

- 今日热闻!迪拜十大旅游景点排行榜 迪拜必去的十大景点推荐

- 前沿热点:微信借500七天的公众号怎么申请_全程图解申请流程

- 天天快资讯:数据分析图怎么制作_4步完成Excel数据分析图

- 世界新消息丨开封十大特色小吃 开封本地人最爱吃的美食

- 梦幻西游黑风山副本攻略

- 网络机顶盒看电视直播哪个软件好_最好用的三款免费直播软件分享

- 世界看点:本田雅阁260豪华版落地价多少 雅阁260豪华版落地价20万元

- 环球热点评!怎么注销手机支付宝_手机号不用了支付宝怎么注销?

- 中国助听器哪个牌子好?国产助听器品牌排行榜

电竞

数码

事件

- 当你收到“混检阳性”的链接短信,请注意!12-15

- 焦点热门:新增情人林、童趣园、醉樱谷……浮山绿道全线贯通,总长度约16.8公里12-15

- 青岛今天晴转多云,市区最高气温6℃,最低气温-4℃12-15

- 资讯推荐:车辆经过“如履平地”!地铁5号线启用“钢板一体路面”解决占路施工痛点12-15

- 环球快讯:12月14日0时至24时山东省新增本土确诊病例17例12-15

- 世界今亮点!观海晨报 | 青岛职工大病保险首次向三类困难人员倾斜;两股冷空气接续“发威”12-15

- 世界球精选!火星探测器首次捕捉到火星尘暴声,与地球上的尘暴惊人相似12-14

- 【全球独家】青岛各级文明校园广泛开展“劳动美”社会实践活动12-14

- 23个!青岛确认首批市级华侨国际文化交流基地,具体名单来了12-14

- 环球今日报丨为物流行业转型注入新动能!第七届日日顺创客训练营落幕12-14

- 焦点速递!未来三天,两股冷空气接续“发威”!青岛全市最高气温将降至冰点以下12-14

- 焦点速讯:从谈疫色变到大方“晒阳”,展现百姓智慧和乐观互助12-14

- 焦点速递!教育部等三部门:考研可设置核酸阳性考场12-14

- 八大方面发力!青岛打出“组合拳”,进一步扩大居家社区养老服务优质供给12-14

- 世界简讯:推动科技成果转化落地!科技部“火炬科技成果直通车”首抵青岛12-14